Witamy! Z tego Artykułu dowiesz się:

- Czym jest bezpieczeństwo i dlaczego jest ważne?

- Jak zachowywać się bezpiecznie w Internecie?

- Jak przechowywać i zabezpieczać swoje dane?

- Jak unikać ataków hackerskich i na czym polega Deepfake?

- Jak rozpoznać próbę phishingu oraz jak chronić się w sieci?

- Czym jest Pendrive, Serwer Proxy i PimEyes?

Czym jest bezpieczeństwo?

Bezpieczeństwo użytkowników w Internecie stanowi kluczową kwestię w dzisiejszym zglobalizowanym i technologicznie rozwijającym się świecie. W miarę jak nasze życie staje się coraz bardziej cyfrowe, zachowanie odpowiednich praktyk bezpieczeństwa w sieci jest niezwykle ważne. W tym artykule omówimy szereg kroków i praktyk, które pomogą Ci chronić swoje dane osobowe, urządzenia i unikać ataków hackerskich.

Dlaczego bezpieczeństwo w Internecie jest tak ważne?

W dzisiejszych czasach prawie wszystkie nasze działania, zarówno prywatne, jak i zawodowe, odbywają się w świecie cyfrowym. Wysyłamy e-maile, prowadzimy rozmowy na platformach społecznościowych, kupujemy produkty online, korzystamy z usług bankowych i przechowujemy osobiste zdjęcia i dokumenty w chmurze. Wszystkie te działania generują dane, które są cenne zarówno dla nas, jak i dla potencjalnych cyberprzestępców. Złamanie prywatności i utrata danych może prowadzić do wielu negatywnych skutków, takich jak kradzież tożsamości, oszustwa finansowe, szantaż, a nawet utrata reputacji. Dlatego tak ważne jest, aby każdy użytkownik Internetu przestrzegał odpowiednich zasad bezpieczeństwa.

Jak zachowywać się bezpiecznie w Internecie?

- Zabezpiecz swoje hasła: Używaj długich i unikalnych haseł do swoich kont online. Unikaj oczywistych haseł, takich jak „123456”, czy „password”. Wykorzystaj kombinację wielkich i małych liter, cyfr i znaków specjalnych. Nie używaj tego samego hasła do wielu kont.

- Autoryzacja dwuetapowa: Włącz autoryzację dwuetapową wszędzie tam, gdzie to możliwe. Dzięki niej, oprócz hasła, musisz podać dodatkowy kod generowany na przykład przez aplikację na smartfona, co zwiększa bezpieczeństwo Twojego konta.

- Oprogramowanie zaktualizowane: Regularnie aktualizuj oprogramowanie na swoich urządzeniach, w tym system operacyjny, przeglądarkę internetową i aplikacje. Aktualizacje często zawierają poprawki bezpieczeństwa.

- Unikaj podejrzanych linków i załączników: Nigdy nie klikaj na linki ani nie otwieraj załączników pochodzących od nieznanych nadawców lub z podejrzanych źródeł.

- Skrupulatne logowanie i wylogowywanie: Upewnij się, że zawsze wylogowujesz się z konta po zakończeniu korzystania z danej strony. Unikniesz tym samym przypadkowego pozostawienia swojego konta otwartego na cudzym komputerze.

- Korzystaj z bezpiecznych sieci Wi-Fi: Unikaj korzystania z publicznych, niezabezpieczonych sieci Wi-Fi do ważnych transakcji online. Osoby trzecie mogą przechwytywać Twoje dane.

- Zabezpiecz swój komputer i urządzenia mobilne: Zainstaluj antywirusa i zaporę ogniową na swoich urządzeniach. To pomoże chronić Cię przed złośliwym oprogramowaniem.

Jak przechowywać i zabezpieczać swoje dane?

- Kopia zapasowa danych: Regularnie wykonuj kopie zapasowe swoich danych, zwłaszcza tych ważnych, na zewnętrznych nośnikach, np. Na Pendrive lub w Chmurze. W razie utraty danych z powodu awarii lub ataku hackerskiego, masz kopię, na której możesz polegać.

- Korzystaj z silnych metod szyfrowania: Jeśli przechowujesz ważne dane na swoim komputerze, telefonie lub pendrive’ie, użyj silnego szyfrowania, aby zabezpieczyć dostęp do tych danych przed niepożądanym odczytem.

- Dbaj o poufność danych: Unikaj udostępniania swoich danych osobowych i finansowych osobom, którym nie ufasz w pełni. Bądź ostrożny podczas udzielania informacji w Internecie i zawsze sprawdzaj, czy strona jest bezpieczna (ma szyfrowane połączenie).

Jakie są konsekwencje udostępnienia danych osobowych?

Udostępnienie danych osobowych może prowadzić do wielu negatywnych skutków, w tym:

- Kradzież tożsamości: Osoba trzecia może wykorzystać Twoje dane osobowe, aby podszywać się pod Ciebie, otwierać konta, biorąc na Ciebie kredyty lub pożyczki, co może prowadzić do poważnych konsekwencji finansowych.

- Oszustwa finansowe: Przestępcy mogą wykorzystać Twoje dane, aby dokonywać nieautoryzowanych transakcji finansowych, wykradać środki z Twojego konta bankowego lub dokonywać zakupów na Twoje koszty.

- Naruszenie Prywatności: Wycieki danych mogą ujawnić Twoje prywatne informacje, takie jak adres zamieszkania, numer telefonu czy informacje medyczne, co narusza Twoją prywatność.

Jak unikać ataków hackerskich?

- Phishing: Uważaj na wiadomości e-mail, SMS-y lub wiadomości na platformach społecznościowych od nieznanych nadawców, które próbują wyłudzić Twoje dane. Nie podawaj swoich danych osobowych w odpowiedzi na podejrzane wiadomości.

- Ataki malware: Unikaj klikania w podejrzane linki, które mogą zawierać złośliwe oprogramowanie. Zainstaluj antywirusa i zaporę ogniową, aby chronić się przed atakami malware.

- Ataki typu „Man-in-the-Middle”: Upewnij się, że korzystasz z bezpiecznych połączeń internetowych. Unikaj używania publicznych sieci Wi-Fi do logowania się na swoje konta bankowe czy inne wrażliwe usługi.

- Hasła: Używaj unikalnych haseł do swoich kont i unikaj używania tych samych haseł w wielu miejscach.

Czym jest Pendrive?

Pendrive, znany również jako Pamięć USB, jest przenośnym nośnikiem danych, który umożliwia łatwe przenoszenie, przechowywanie i przenoszenie plików między różnymi urządzeniami. Chociaż są one bardzo wygodne, są również podatne na utratę lub kradzież, co może stanowić zagrożenie dla bezpieczeństwa danych. Oto kilka kroków, które pomogą Ci zabezpieczyć Pendrive i dane na nim przechowywane:

- Hasło dla pendrive’a: Wiele pendrive’ów oferuje możliwość ustawienia hasła dla dostępu do danych. Skorzystaj z tej funkcji, aby zabezpieczyć swoje dane przed osobami niepowołanymi. Upewnij się, że używasz silnego hasła, które zawiera różne rodzaje znaków.

- Szyfrowanie danych: Jeśli pendrive obsługuje szyfrowanie danych, aktywuj tę funkcję. Szyfrowanie sprawia, że dane na pendrive’ie są nieczytelne dla osób, które nie mają odpowiedniego klucza szyfrowania, nawet jeśli uzyskają fizyczny dostęp do urządzenia.

- Unikaj poufnych danych: Staraj się nie przechowywać na pendrive’ie danych, które są szczególnie poufne lub zawierają informacje wrażliwe, takie jak hasła, dane finansowe czy dane medyczne. Jeśli to konieczne, użyj dodatkowego poziomu szyfrowania.

- Regularne skanowanie antywirusowe: Regularnie skanuj pendrive’a za pomocą aktualnego oprogramowania antywirusowego. To pomoże wykryć i usunąć potencjalne zagrożenia, zanim zdążą naruszyć bezpieczeństwo danych.

- Uważaj na publiczne komputery: Unikaj podłączania swojego pendrive’a do publicznych komputerów, które mogą być zainfekowane złośliwym oprogramowaniem. W takich miejscach istnieje ryzyko, że wirusy czy keyloggery mogą zostać przeniesione na twój pendrive.

- Nie pozostawiaj pendrive’a bez nadzoru: Staraj się nie pozostawiać pendrive’a bez nadzoru. W razie utraty lub kradzieży, nieznane osoby mogą uzyskać dostęp do Twoich danych.

- Regularne kopie zapasowe: Jeśli na pendrive’ie przechowujesz ważne dane, warto regularnie robić kopie zapasowe tych danych na innych nośnikach lub w chmurze. W przypadku utraty pendrive’a, nie stracisz wszystkich swoich danych.

- Aktualizacje oprogramowania: Upewnij się, że oprogramowanie pendrive’a jest zaktualizowane do najnowszej wersji, aby uniknąć wykrytych luk w zabezpieczeniach.

Jak się chronić przed zagrożeniami w Internecie?

Aby zabezpieczyć się w Internecie, w tym swoje dane, urządzenia i prywatność, warto przestrzegać kilku kluczowych praktyk bezpieczeństwa. Oto kilka ważnych kroków, które pomogą Ci chronić się przed zagrożeniami online:

- Silne hasła i autoryzacja dwuetapowa: Używaj długich i silnych haseł do swoich kont online. Unikaj oczywistych haseł i nie używaj tego samego hasła do wielu kont. Dodatkowo, włącz autoryzację dwuetapową, która wymaga podania dodatkowego kodu generowanego na przykład przez aplikację na smartfona. To dodatkowe zabezpieczenie pozwoli chronić Twoje konto, nawet jeśli ktoś pozna Twoje hasło.

- Unikaj podejrzanych linków i załączników: Nie klikaj na linki ani nie otwieraj załączników pochodzących od nieznanych nadawców lub z podejrzanych źródeł. Phishing i złośliwe oprogramowanie często rozprzestrzeniają się za pomocą podejrzanych wiadomości e-mail, SMS-ów czy na platformach społecznościowych.

- Aktualizacje oprogramowania: Regularnie aktualizuj oprogramowanie na swoich urządzeniach, w tym system operacyjny, przeglądarkę internetową i aplikacje. Aktualizacje często zawierają poprawki bezpieczeństwa, które pomagają zabezpieczyć urządzenia przed nowymi zagrożeniami.

- Szyfrowanie danych: Jeśli masz możliwość, korzystaj z funkcji szyfrowania danych na swoich urządzeniach i nośnikach pamięci, takich jak pendrive’y. Szyfrowanie sprawia, że dane są nieczytelne dla osób nieupoważnionych, nawet jeśli dostaną fizyczny dostęp do urządzenia.

- Unikaj publicznych sieci Wi-Fi: Unikaj korzystania z publicznych, niezabezpieczonych sieci Wi-Fi do ważnych transakcji online, takich jak logowanie do konta bankowego. Osoby trzecie mogą przechwytywać Twoje dane w takich sieciach.

- Korzystaj z zabezpieczonych stron internetowych: Podczas dokonywania transakcji online, sprawdzaj, czy strona, na której się znajdujesz, ma zabezpieczone połączenie (ma „https://” przed adresem) i czy wyświetla się zielony kłódeczkowy symbol. To wskazuje na użycie szyfrowanego połączenia.

- Ostrożność na mediach społecznościowych: Uważaj, jakie informacje i zdjęcia udostępniasz publicznie na mediach społecznościowych. Ogranicz widoczność swoich postów tylko do zaufanych znajomych, aby uniknąć niepożądanej ekspozycji swojej prywatności.

- Korzystaj z antywirusa: Zainstaluj na swoich urządzeniach oprogramowanie antywirusowe i regularnie skanuj system w poszukiwaniu złośliwego oprogramowania.

- Odpowiednia praca z hasłami: Nie zapisuj haseł na kartce ani w niezabezpieczonych plikach na komputerze. Możesz skorzystać z menedżerów haseł, które pomogą Ci bezpiecznie przechowywać i generować silne hasła.

- Bądź świadomy zagrożeń: Ucz się na temat nowych zagrożeń w sieci, bądź świadomy zagrożeń typowych dla danego okresu czy regionu. Świadomość to klucz do unikania niebezpieczeństw.

Na czym polega Deepfake?

Deepfake to technologia oparta na sztucznej inteligencji, która pozwala na tworzenie lub modyfikowanie obrazów wideo i dźwięku w sposób, który sprawia, że wydają się one autentyczne. Nazwa „Deepfake” pochodzi od połączenia dwóch terminów: „Deep Learning” (głębokie uczenie się, technika uczenia maszynowego) i „Fake” (fałszywe).

Oto, jak działa technologia Deepfake:

- Zbieranie danych: Na początku potrzebne są duże ilości danych, zazwyczaj w formie obrazów lub wideo przedstawiających osobę, której twarz ma być zamieniona. Im więcej materiału, tym lepszy będzie wynik końcowy.

- Trenowanie modelu AI: Wykorzystuje się techniki głębokiego uczenia się, takie jak sieci neuronowe, do trenowania modelu AI na zebranych danych. Najczęściej stosowaną architekturą są sieci GAN (Generative Adversarial Networks), które składają się z dwóch części: generatora, który tworzy fałszywe obrazy, i dyskryminatora, który ocenia ich autentyczność.

- Tworzenie Deepfake: Po wytrenowaniu modelu, można użyć go do generowania nowych obrazów lub wideo, które wyglądają jakby przedstawiały oryginalną osobę, ale w rzeczywistości są sztucznie wygenerowane. Model może na przykład zamienić twarz jednej osoby na twarz innej w nagraniu wideo.

- Dopracowanie szczegółów: Aby Deepfake był bardziej przekonujący, często dodaje się dodatkowe efekty, takie jak poprawienie mimiki twarzy, synchronizacja ruchu ust z dźwiękiem itp.

Deepfake może być używany do różnych celów, zarówno pozytywnych, jak i negatywnych. Pozytywne zastosowania to na przykład tworzenie realistycznych efektów specjalnych w filmach, poprawianie jakości starych nagrań, czy edukacja. Jednak technologia ta może być również wykorzystywana w sposób nieetyczny, np. do tworzenia fałszywych materiałów, które mogą wprowadzać ludzi w błąd, szkalować innych lub szerzyć dezinformację. W związku z tym, rozwój technologii Deepfake powoduje liczne kwestie etyczne i prawne, dotyczące prywatności, praw autorskich oraz ochrony przed oszustwami i manipulacjami.

Jak rozpoznać próbę phishingu?

Phishing to jedna z najczęstszych metod oszustwa w sieci, polegająca na podszywaniu się pod zaufane instytucje lub osoby w celu wyłudzenia danych, takich jak loginy, hasła czy numery kart płatniczych. Aby rozpoznać próbę phishingu, warto zwrócić uwagę na kilka charakterystycznych znaków:

1. Podejrzane adresy e-mail lub strony internetowe

- Zwróć uwagę na literówki, dziwne rozszerzenia domen (np. „.info” zamiast „.com”) lub adresy, które są łudząco podobne do oficjalnych (np. „g00gle.com” zamiast „google.com”).

2. Pilne wezwania do działania

- Phishingowe wiadomości często próbują wzbudzić poczucie pilności, np. „Twoje konto zostanie zablokowane, jeśli nie zalogujesz się teraz!” lub „Kliknij tutaj, aby odebrać nagrodę”.

3. Nieoczekiwane załączniki lub linki

- Jeśli otrzymasz e-mail z załącznikiem lub linkiem, którego się nie spodziewałeś, nie otwieraj go. Może on prowadzić do zainfekowania urządzenia złośliwym oprogramowaniem.

4. Prośby o podanie poufnych informacji

- Żadna legalna instytucja (np. bank) nie poprosi Cię o przesłanie hasła, PIN-u lub danych karty kredytowej przez e-mail czy SMS.

5. Niska jakość językowa wiadomości

- Phishingowe wiadomości często zawierają błędy gramatyczne, literówki lub nieprawidłowe formatowanie, co jest jednym z sygnałów ostrzegawczych.

6. Nieoczekiwane wiadomości o wygranych lub prezentach

- Jeśli dostaniesz informację, że wygrałeś coś, mimo że nie brałeś udziału w konkursie, najprawdopodobniej to oszustwo.

Aby uniknąć phishingu, zawsze sprawdzaj nadawcę wiadomości, korzystaj z zaufanych źródeł, nie klikaj w podejrzane linki i stosuj oprogramowanie antywirusowe.

Czym jest Serwer Proxy?

Serwer Proxy to pośrednik lub reprezentant działający w imieniu innego podmiotu lub użytkownika. W kontekście Technologii Internetowych, Serwer Proxy jest pośrednikiem pomiędzy użytkownikiem komputera a Internetem. Główne zadanie Serwera Proxy to przekazywanie żądań i odpowiedzi między klientem (np. Przeglądarką Internetową) a Serwerem, z którego klient chce pobrać zasoby, np. Stronę Internetową. Istnieje kilka rodzajów serwerów proxy, z których każdy spełnia różne funkcje. O to kilka przykładów:

- Proxy HTTP/HTTPS: Obsługuje żądania HTTP/HTTPS, umożliwiając kontrolę dostępu do zasobów internetowych oraz filtrowanie treści.

- Proxy SOCKS: Zapewnia podobną funkcjonalność co proxy HTTP/HTTPS, ale działa na niższym poziomie i obsługuje różne protokoły (nie tylko HTTP).

- Forward Proxy: Jest to typ proxy, który działa w imieniu klientów w sieci lokalnej. Chroni tożsamość i lokalizację klientów przed serwerami internetowymi.

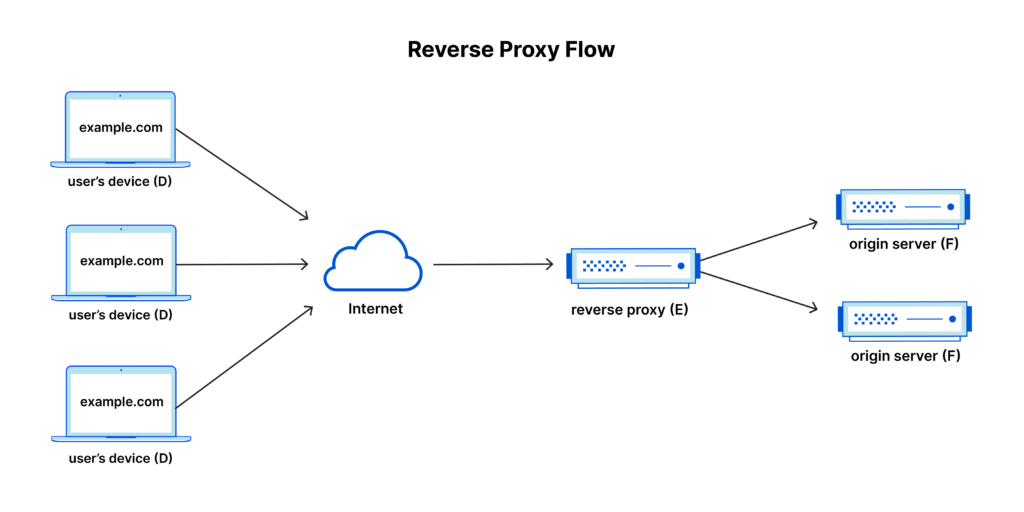

- Reverse Proxy: Ten rodzaj proxy znajduje się między serwerami internetowymi a klientami. Zazwyczaj używany jest do zwiększania wydajności, równoważenia obciążenia lub ochrony serwerów.

Korzystanie z serwera proxy ma wiele zastosowań, w tym zwiększanie bezpieczeństwa (poprzez filtrowanie treści lub ukrywanie Adresu IP), poprawę wydajności (przez buforowanie danych) oraz zapewnienie prywatności (ukrywanie ruchu sieciowego przed zewnętrznymi obserwatorami). Jednak warto zauważyć, że niektóre rodzaje serwerów proxy mogą być wykorzystywane do celów nielegalnych, takich jak ukrywanie aktywności przestępczej w sieci, dlatego też ich stosowanie powinno być zgodne z przepisami i normami obowiązującymi w danej jurysdykcji.

Czym jest PimEyes?

PimEyes to płatne narzędzie, które pozwala przeglądać Internet w poszukiwaniu zdjęć twarzy osób, które chcemy znaleźć i zidentyfikować. Pamiętaj również, że wszelkie udostępniane dane w Internecie mogą być narażone na ogromne niebezpieczeństwo, więc sprawdzaj je z ostrożnością.

Link do Strony: https://pimeyes.com

Krótkie Podsumowanie!

Zachowanie odpowiednich praktyk bezpieczeństwa i świadomość potencjalnych zagrożeń związanych z pendrive’em pomogą Ci chronić swoje dane i uniknąć niepożądanych konsekwencji związanych z utratą lub wyciekiem danych. Pamiętaj, że zapewnienie bezpieczeństwa danych jest wspólną odpowiedzialnością użytkownika i producenta, dlatego warto korzystać z wysokiej jakości i dobrze znanych marek pendrive’ów, które oferują dodatkowe funkcje bezpieczeństwa. Pamiętaj, że dbanie o bezpieczeństwo to ciągły proces, więc warto być czujnym i zawsze reagować na nowe zagrożenia w Internecie.

Kontakt!

Jeżeli masz pytania, sugestie lub chcesz zgłosić błąd w artykule, to napisz nam o tym na nasz adres e-mail: pomocfest@gmail.com